NewStarCTF 2024

Reverse

Simple_encryption

enc = list(bytes.fromhex("47953448A41C358864168807146A3912A20A375C075A5660127625128E28"))

for i in range(len(enc)):

if i % 3 == 2:

enc[i] ^= 0x55

if i % 3 == 1:

enc[i] -= 41

if i % 3 == 0:

enc[i] += 31

print(bytes(enc))ez_debug

调试后直接把enc抄出来,用CyberChef xor 0x17然后再xor_cycle ATRIflag{y0u_ar3_g0od_@_Debu9}

ezAndroidStudy

按照题目里面的提示慢慢找就行,很有趣的一个题。

drink_TEA

标准TEA,找到key和delta即可。

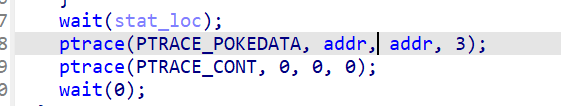

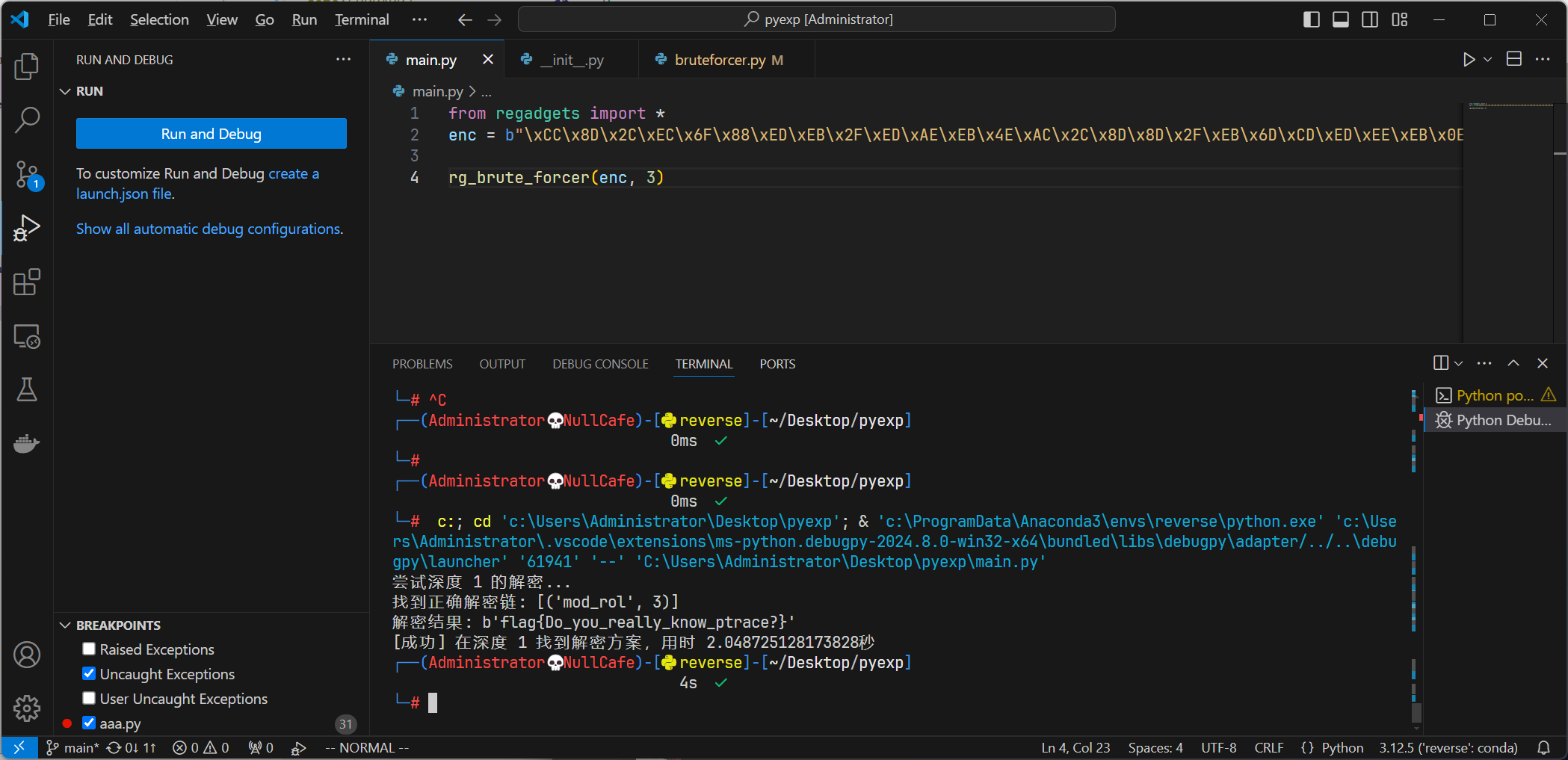

Ptrace

father程序的这里修改了son程序进行ROR8的参数(4->3),我是直接全部都爆破了一遍,就看到3解出来了。

顺便:

ezencrypt

android题,native里面有个rc4和xor,然后可以解密出来base64(aes加密后的),然后在java里面找decrypt,开一个idea,然后运行一下就秒了。

PangBai 泰拉记(1)

密文异或了两部分,有个反调试,不看反调试检测出来后的逻辑(看下面的else for)

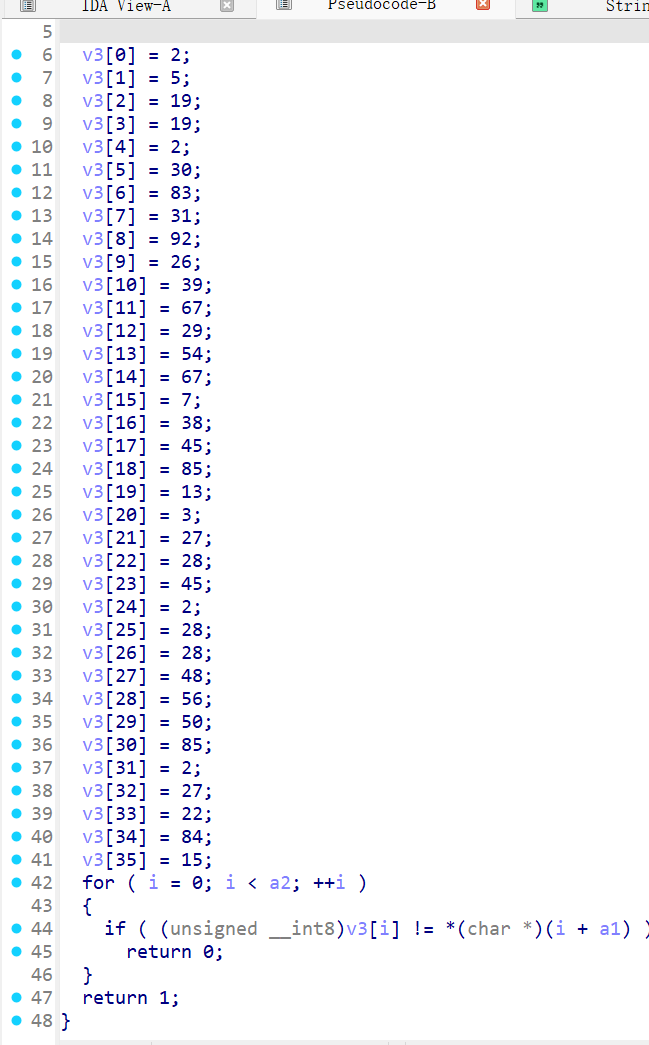

Dirty_flowers

直接看汇编,循环异或dirty_flower,然后随便翻一下找到密文对比

抄出来解密就行