L3HCTF2024 Reverse 复现

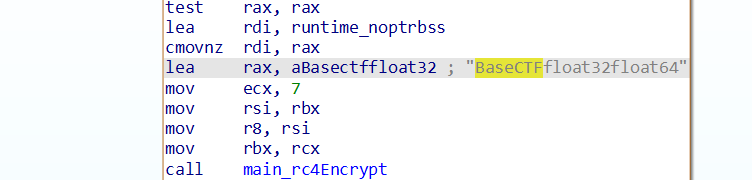

ez_rust

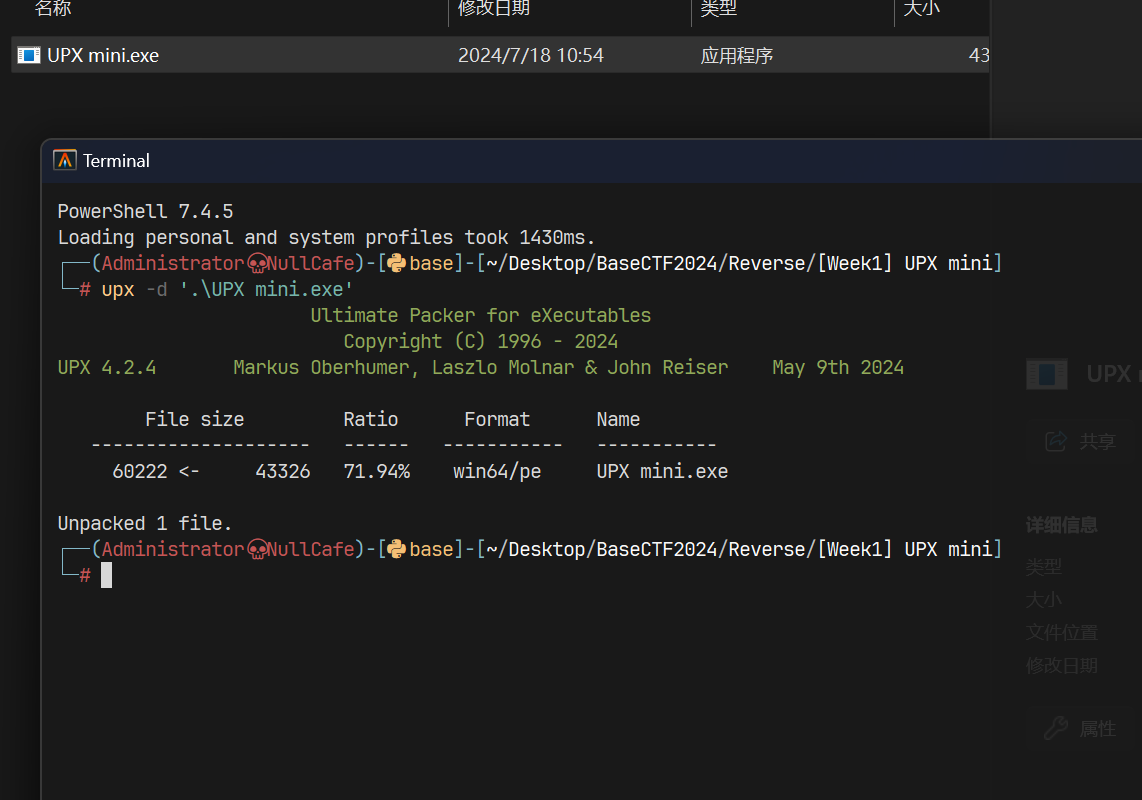

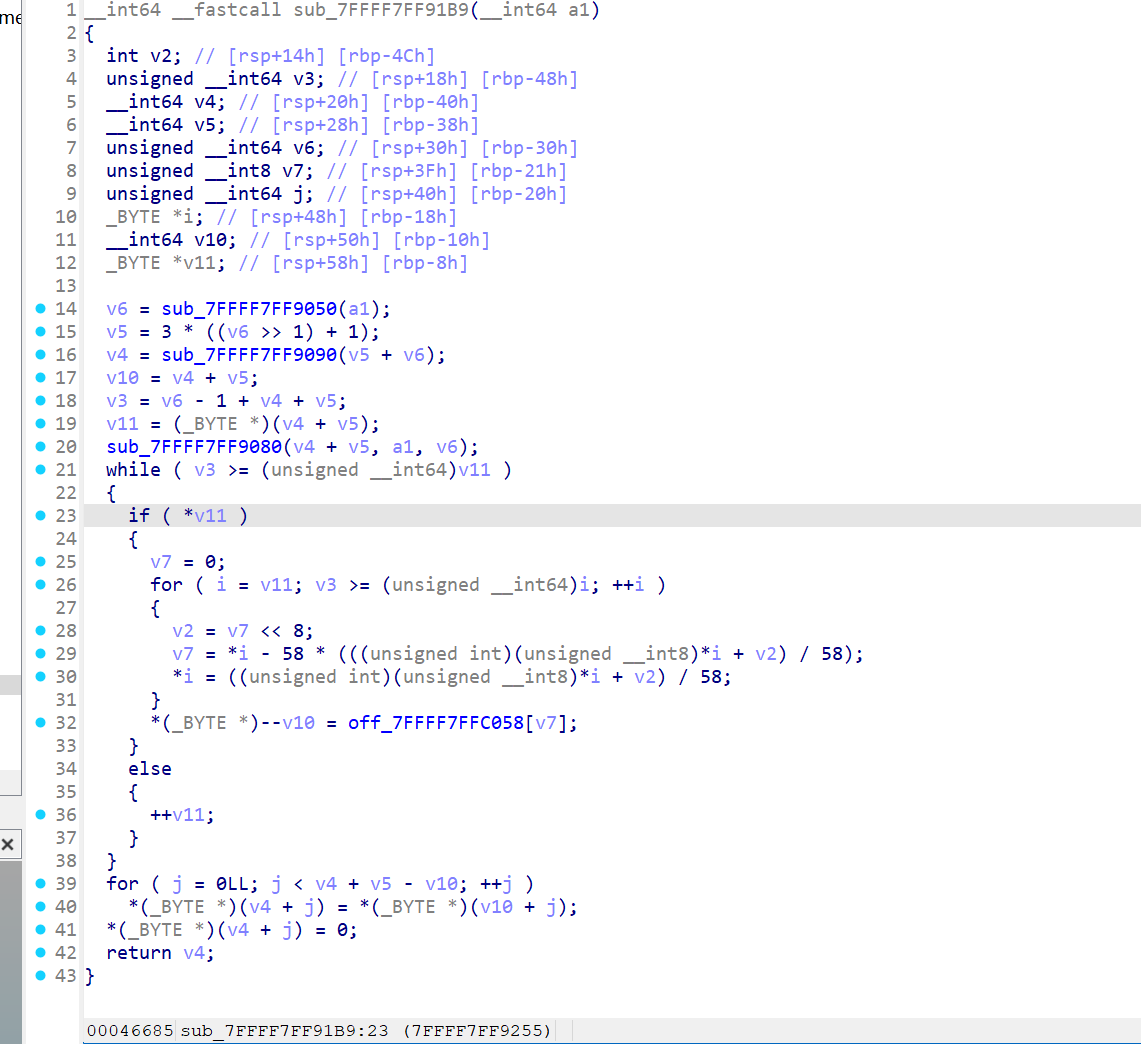

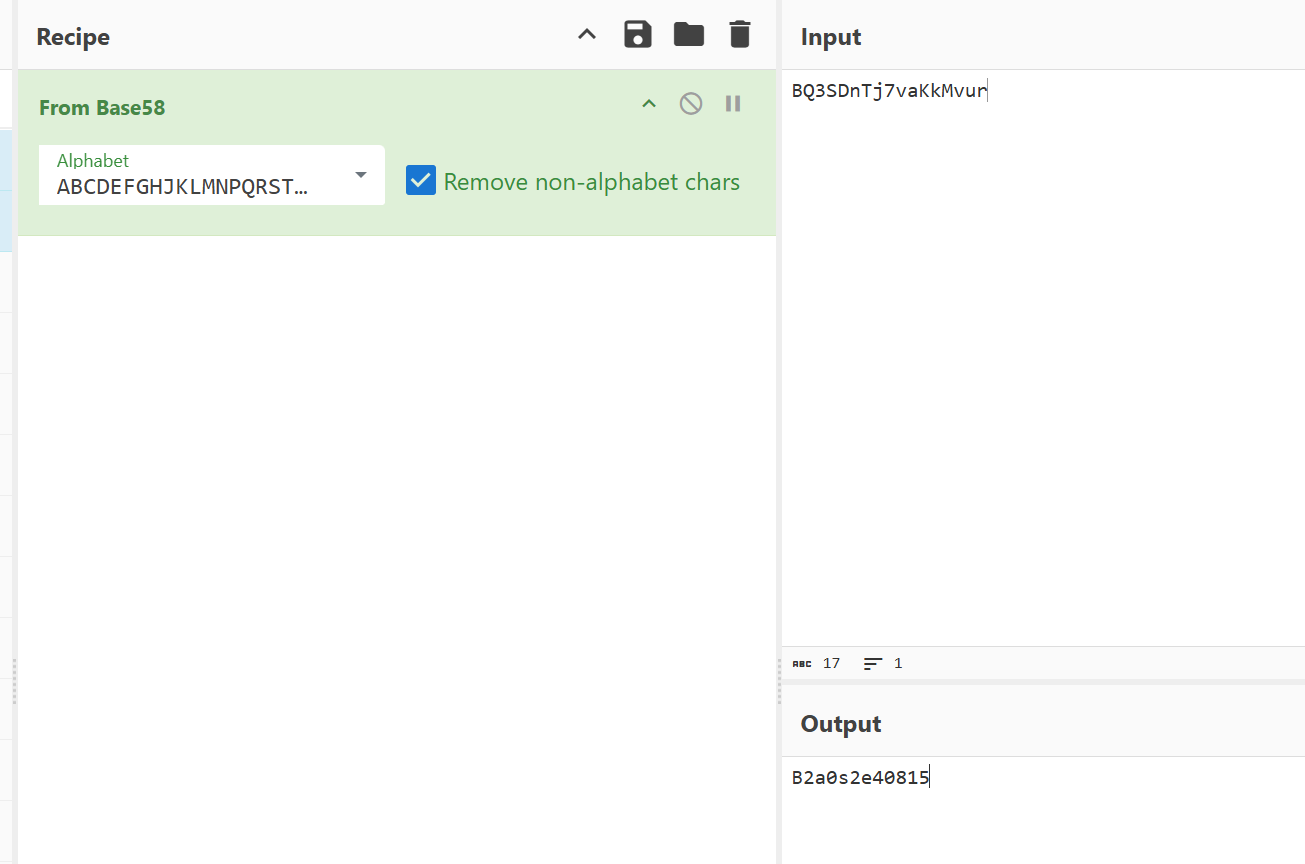

x64dbg开调,搜that's,找到一块spatchEvent(new Event("input")))}const ln=Symbol("_assign"),zi={created(e,{modifiers:{lazy:t,trim:n,number:s}},r){e[ln]=ws(r);const o=s||r.props&&r.props.type==="number";We(e,t?"change":"input",i=>{if(i.target.composing)return;let c=e.value;n&&(c=c.trim()),o&&(c=cn(c)),e[ln](c)}),n&&We(e,"change",()=>{e.value=e.value.trim()}),t||(We(e,"compositionstart",qi),We(e,"compositionend",Cs),We(e,"change",Cs))},mounted(e,{value:t}){e.value=t??""},beforeUpdate(e,{value:t,modifiers:{lazy:n,trim:s,number:r}},o){if(e[ln]=ws(o),e.composing)return;const i=r||e.type==="number"?cn(e.value):e.value,c=t??"";i!==c&&(document.activeElement===e&&e.type!=="range"&&(n||s&&e.value.trim()===c)||(e.value=c))}},Ji=["ctrl","shift","alt","meta"],Yi={stop:e=>e.stopPropagation(),prevent:e=>e.preventDefault(),self:e=>e.target!==e.currentTarget,ctrl:e=>!e.ctrlKey,shift:e=>!e.shiftKey,alt:e=>!e.altKey,meta:e=>!e.metaKey,left:e=>"button"in e&&e.button!==0,middle:e=>"button"in e&&e.button!==1,right:e=>"button"in e&&e.button!==2,exact:(e,t)=>Ji.some(n=>e[`${n}Key`]&&!t.includes(n))},Qi=(e,t)=>{const n=e._withMods||(e._withMods={}),s=t.join(".");return n[s]||(n[s]=(r,...o)=>{for(let i=0;i<t.length;i++){const c=Yi[t[i]];if(c&&c(r,t))return}return e(r,...o)})},Xi=Y({patchProp:Wi},Ii);let Os;function Zi(){return Os||(Os=ri(Xi))}const ki=(...e)=>{const t=Zi().createApp(...e),{mount:n}=t;return t.mount=s=>{const r=tl(s);if(!r)return;const o=t._component;!A(o)&&!o.render&&!o.template&&(o.template=r.innerHTML),r.innerHTML="";const i=n(r,!1,el(r));return r instanceof Element&&(r.removeAttribute("v-cloak"),r.setAttribute("data-v-app","")),i},t};function el(e){if(e instanceof SVGElement)return"svg";if(typeof MathMLElement=="function"&&e instanceof MathMLElement)return"mathml"}function tl(e){return z(e)?document.querySelector(e):e}const nl=ve("button",{type:"submit"},"go!",-1),sl={__name:"Greet",setup(e){const t=ts(""),n=ts("");function s(o,i="secret"){for(var c="",u=i.length,d=0;d<o.length;d++){var h=o.charCodeAt(d),x=i.charCodeAt(d%u),w=h^x;c+=String.fromCharCode(w)}return c}async function r(){if(n.value===""){t.value="Please enter a name.";return}btoa(s(n.value))==="JFYvMVU5QDoNQjomJlBULSQaCihTAFY="?t.value="Great, you got the flag!":t.value="No, that's not my name."}return(o,i)=>(mr(),br(ge,null,[ve("form",{class:"row",onSubmit:Qi(r,["prevent"])},[Mo(ve("input",{id:"greet-input","onUpdate:modelValue":i[0]||(i[0]=c=>n.value=c),placeholder:"Enter a name..."},null,512),[[zi,n.value]]),nl],32),ve("p",null,Nr(t.value),1)],64))}},rl=(e,t)=>{const n=e.__vccOpts||e;for(const[s,r]of t)n[s]=r;return n},Kn=e=>(bo("data-v-bacdabd6"),e=e(),yo(),e),ol={class:"container"},il=Kn(()=>ve("h1",null,"Welcome to L3HCTF!",-1)),ll=Kn(()=>ve("p",null,"Hope you have a good time playing.",-1)),cl=Kn(()=>ve("p",null,"Now please tell me a name.",-1)),fl={__name:"App",setup(e){return(t,n)=>(mr(),br("div",ol,[il,ll,cl,Ae(sl)]))}},ul=rl(fl,[["__scopeId","data-v-bacdabd6"]]);ki(ul).mount("#app");

分析可知,"JFYvMVU5QDoNQjomJlBULSQaCihTAFY=" == base64_encode(bxor_cycle(input,b'secret'))L3HCTF{W3LC0M3_n0_RU57_AnyM0r3}

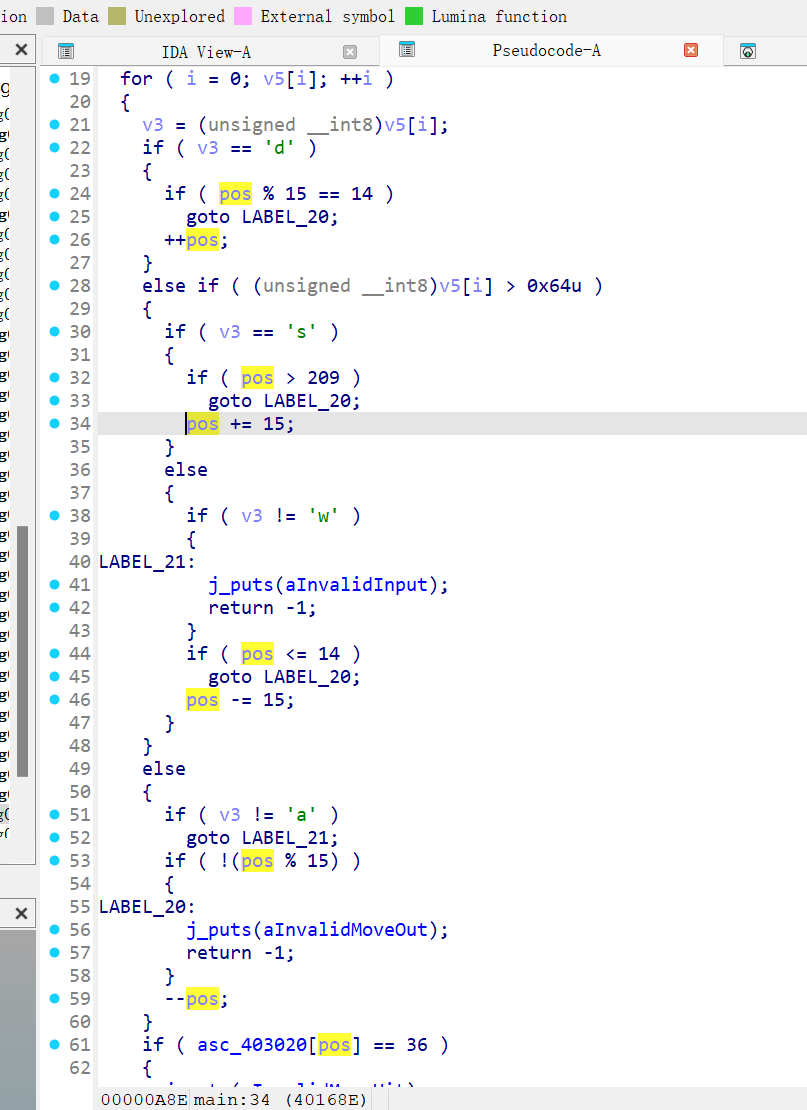

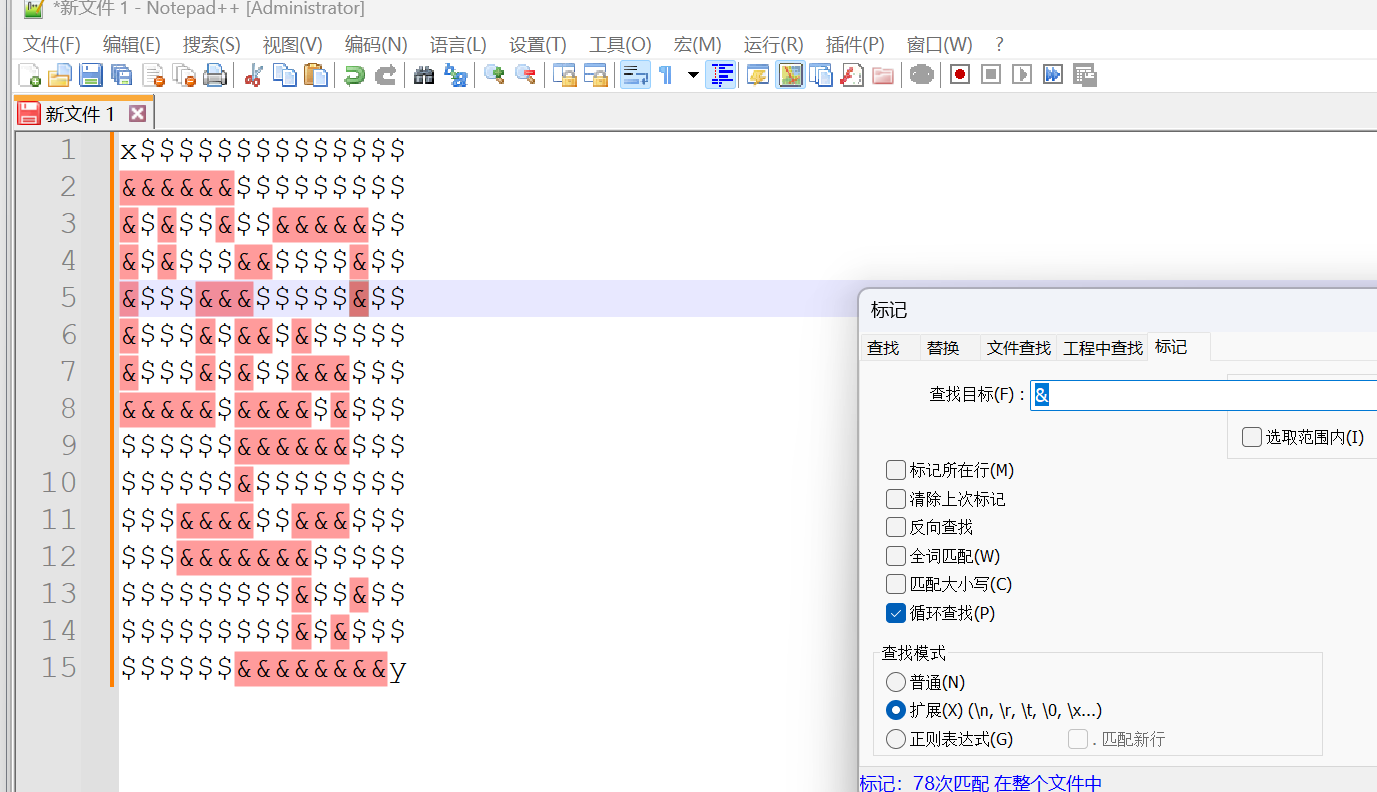

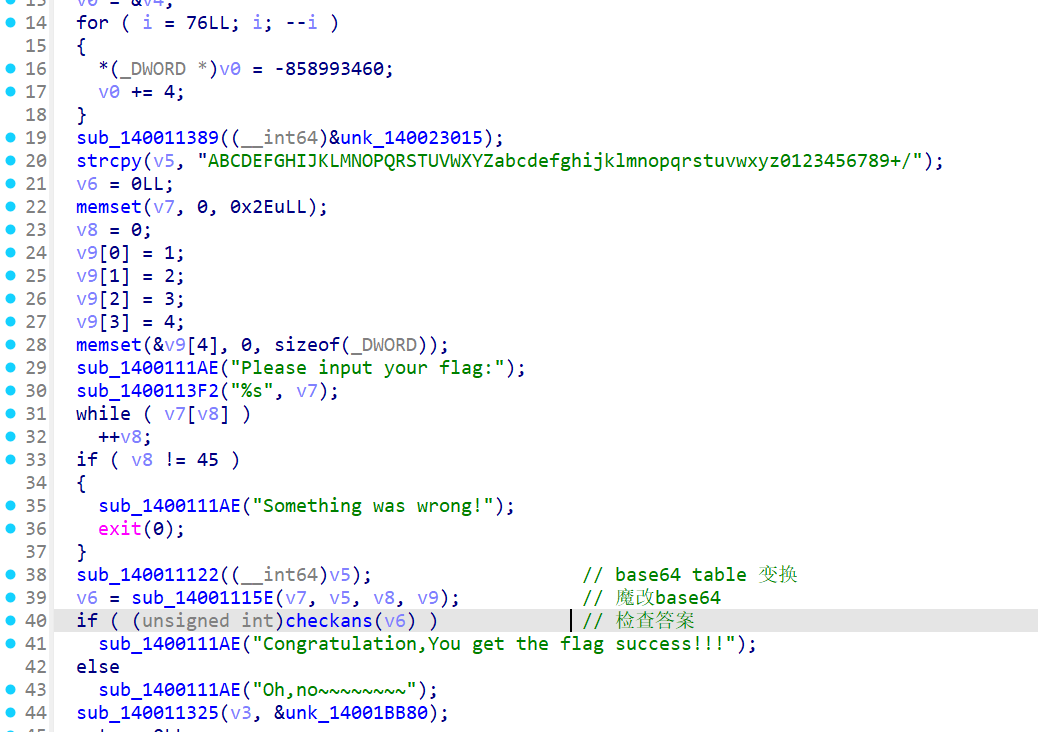

babycom

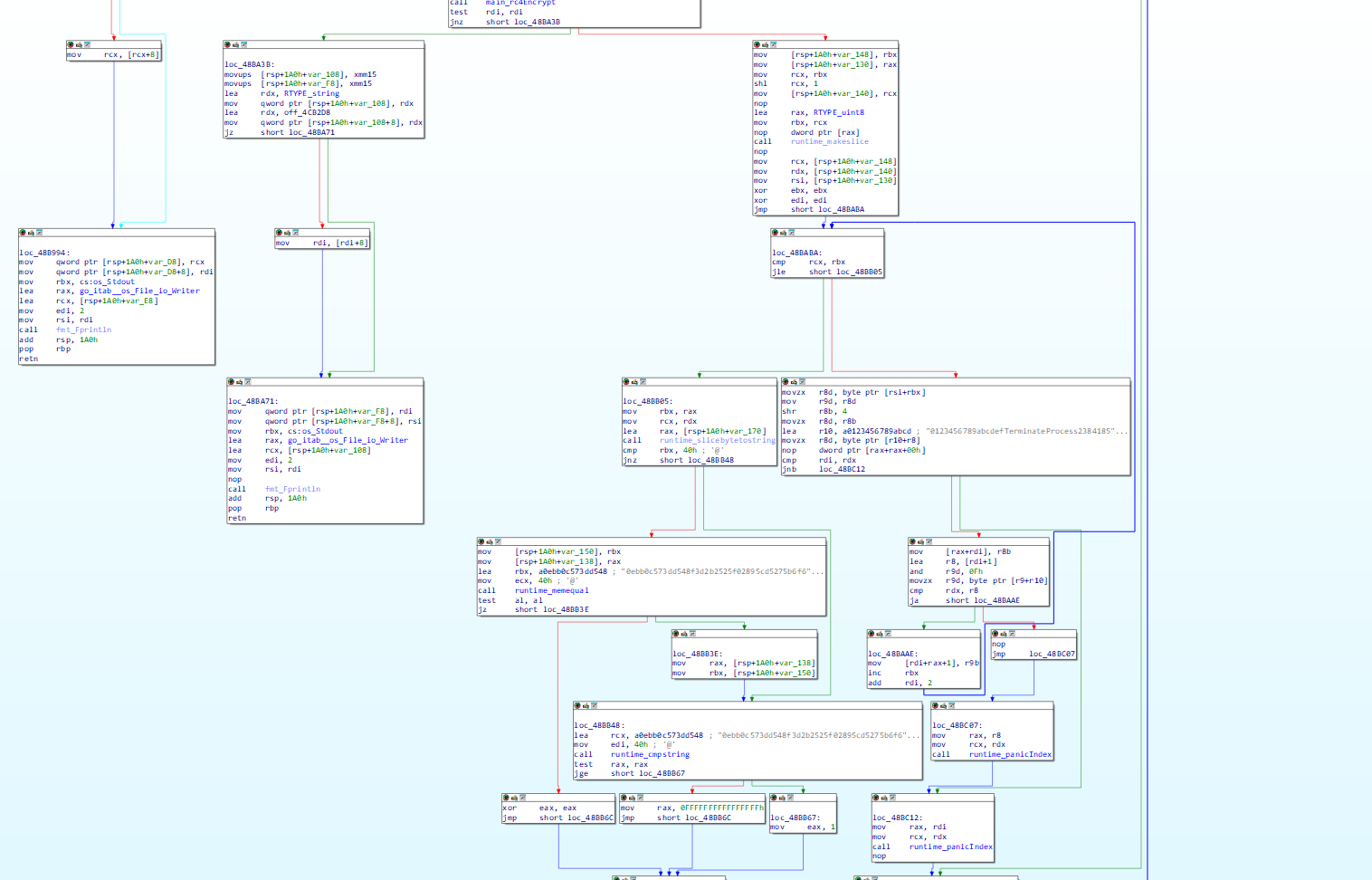

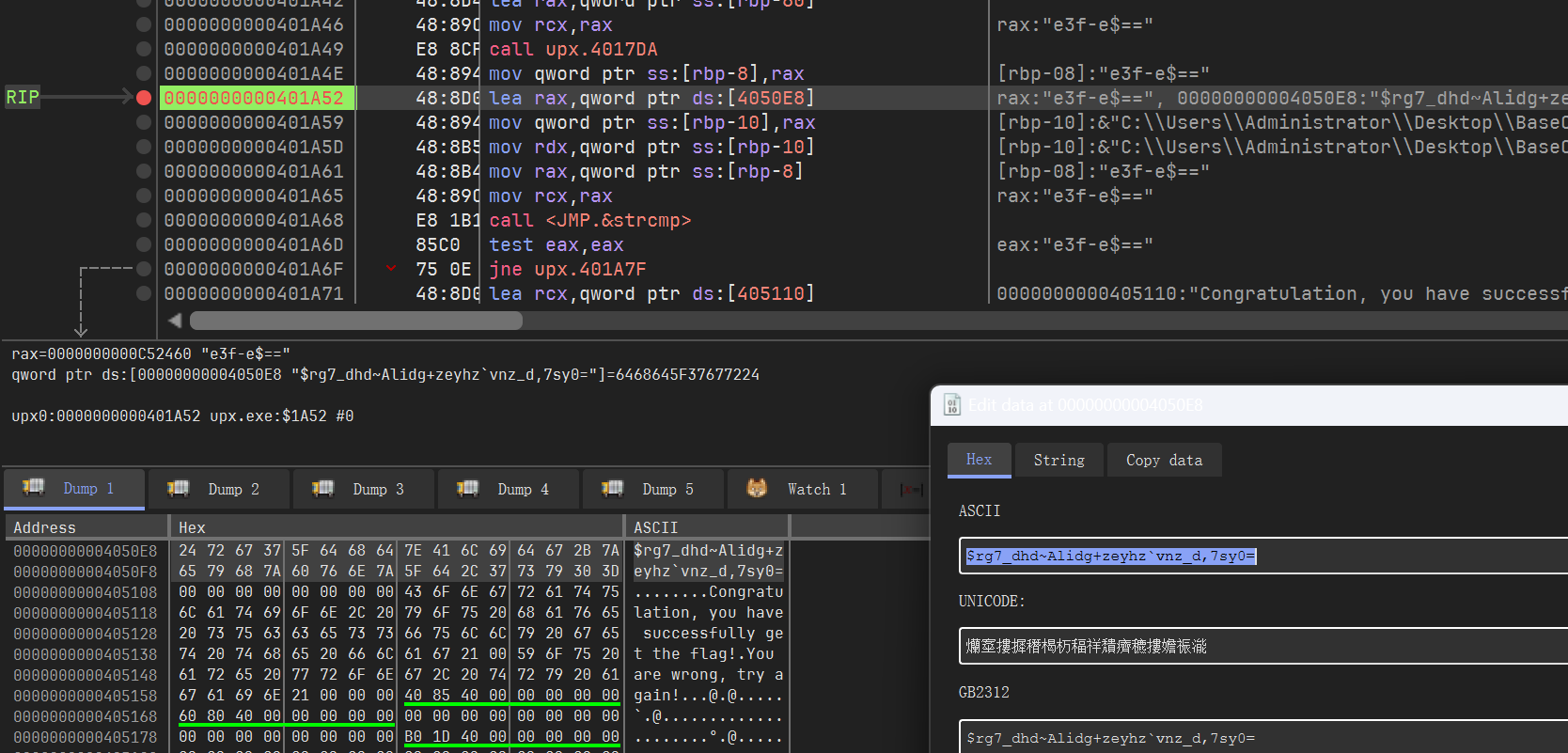

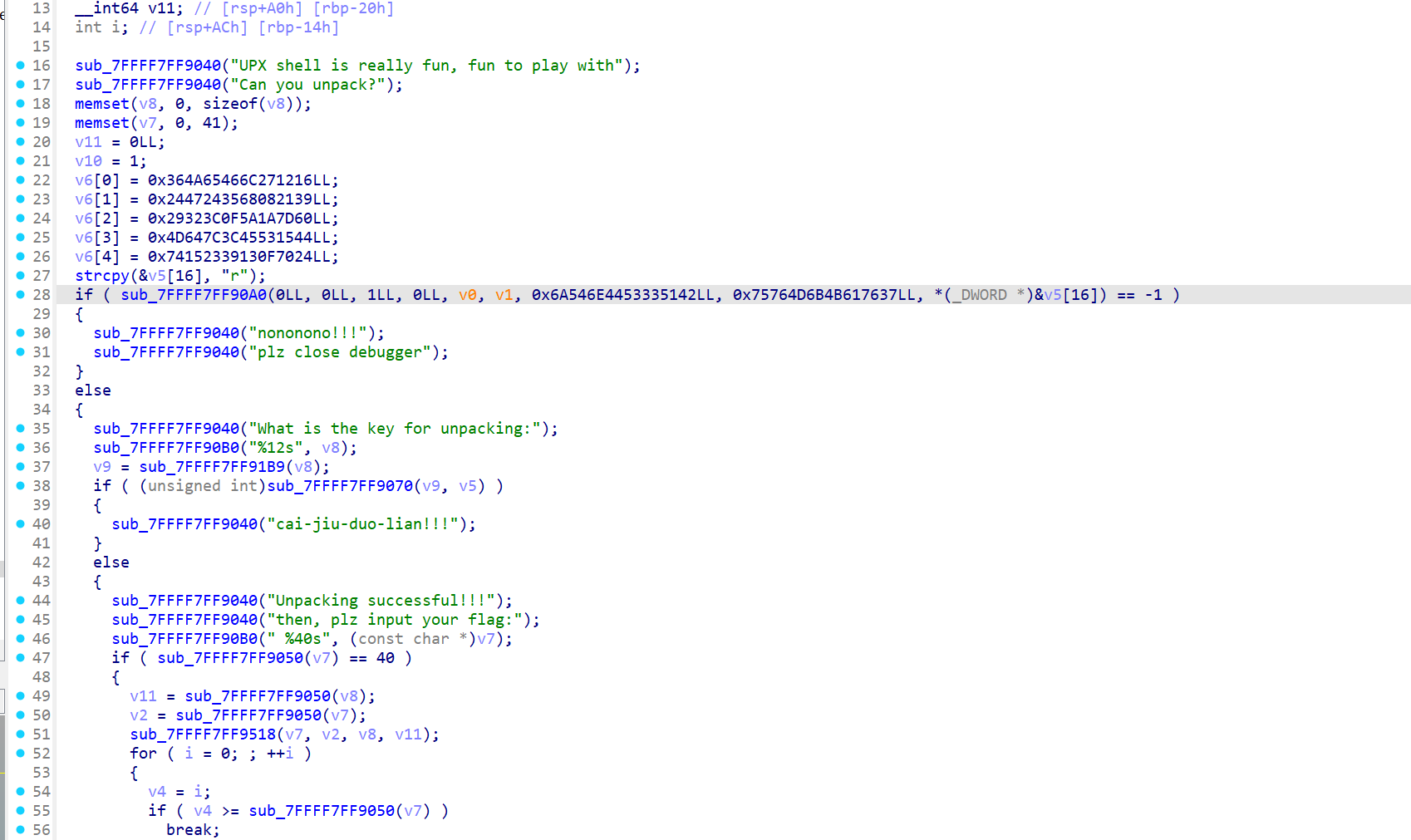

x64dbg附加,注意到中途主程序会往外写一个com(从资源里面读取)。

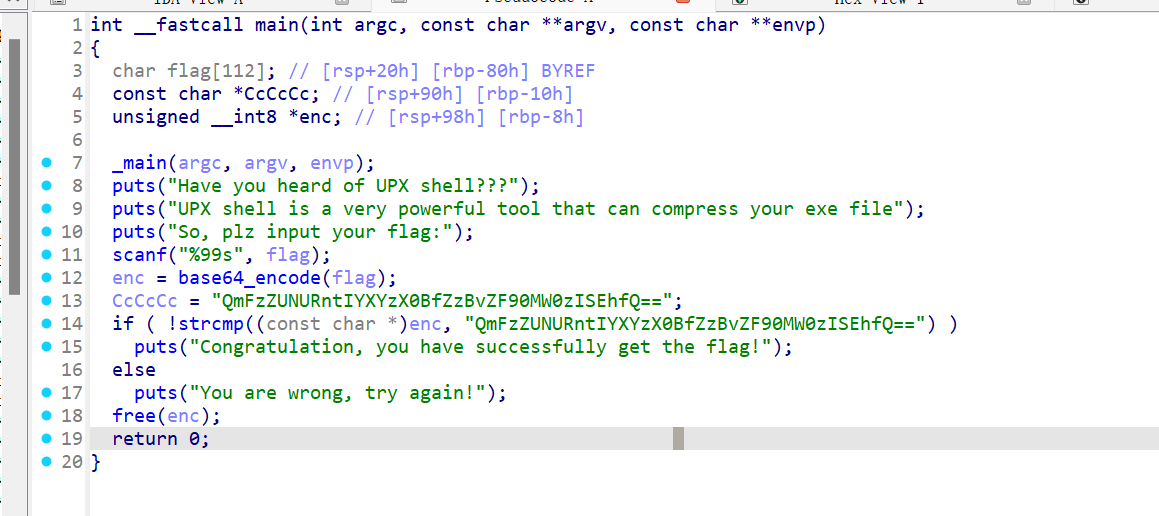

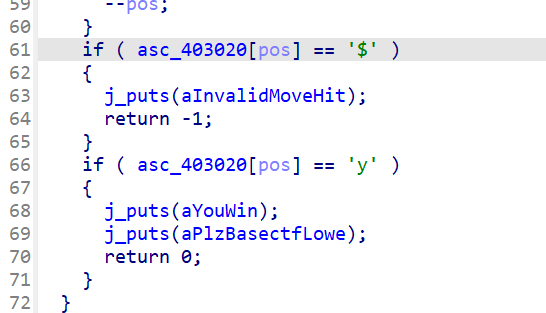

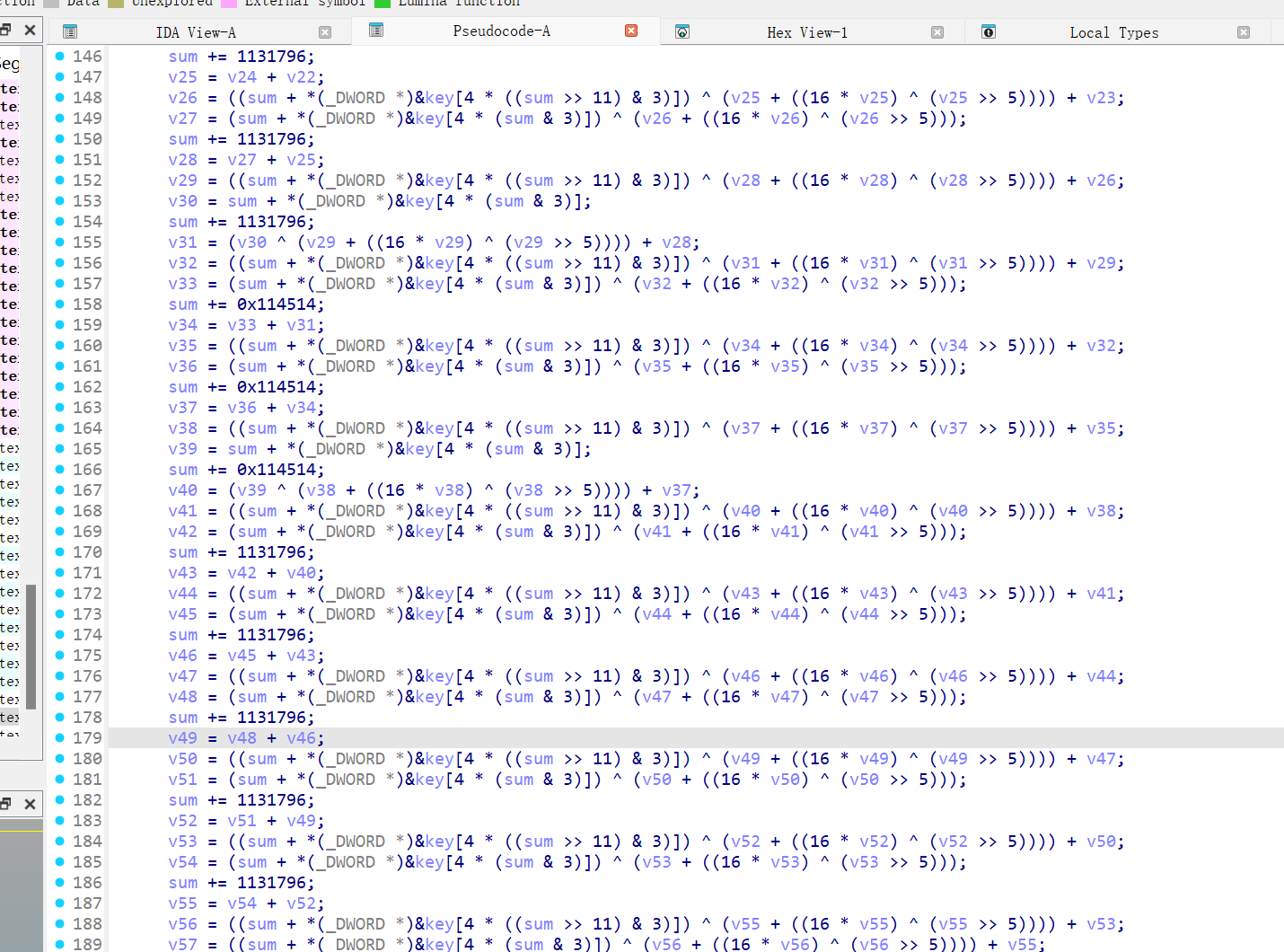

注意到是babycom.dll,我们直接断输入的字符串,发现进去后是一个xtea

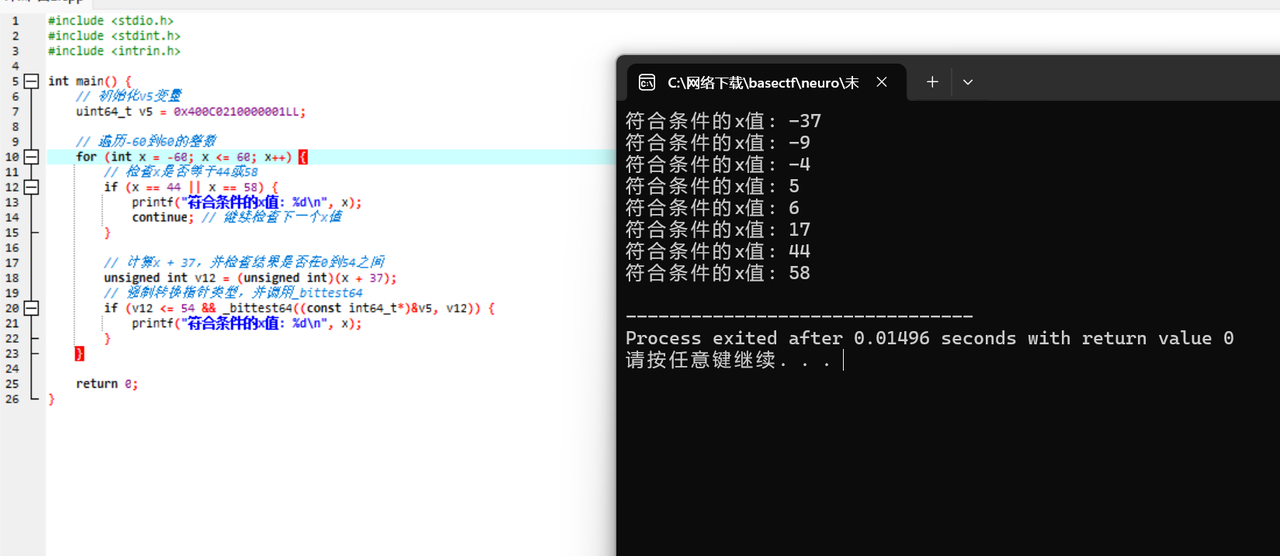

xtea参数:

key=EA 3E D4 1C 70 CB D7 47 98 5E CA DB 53 0C 39 2B

delta=0x114514

round=32

然后经过对比发现是一个标准的。

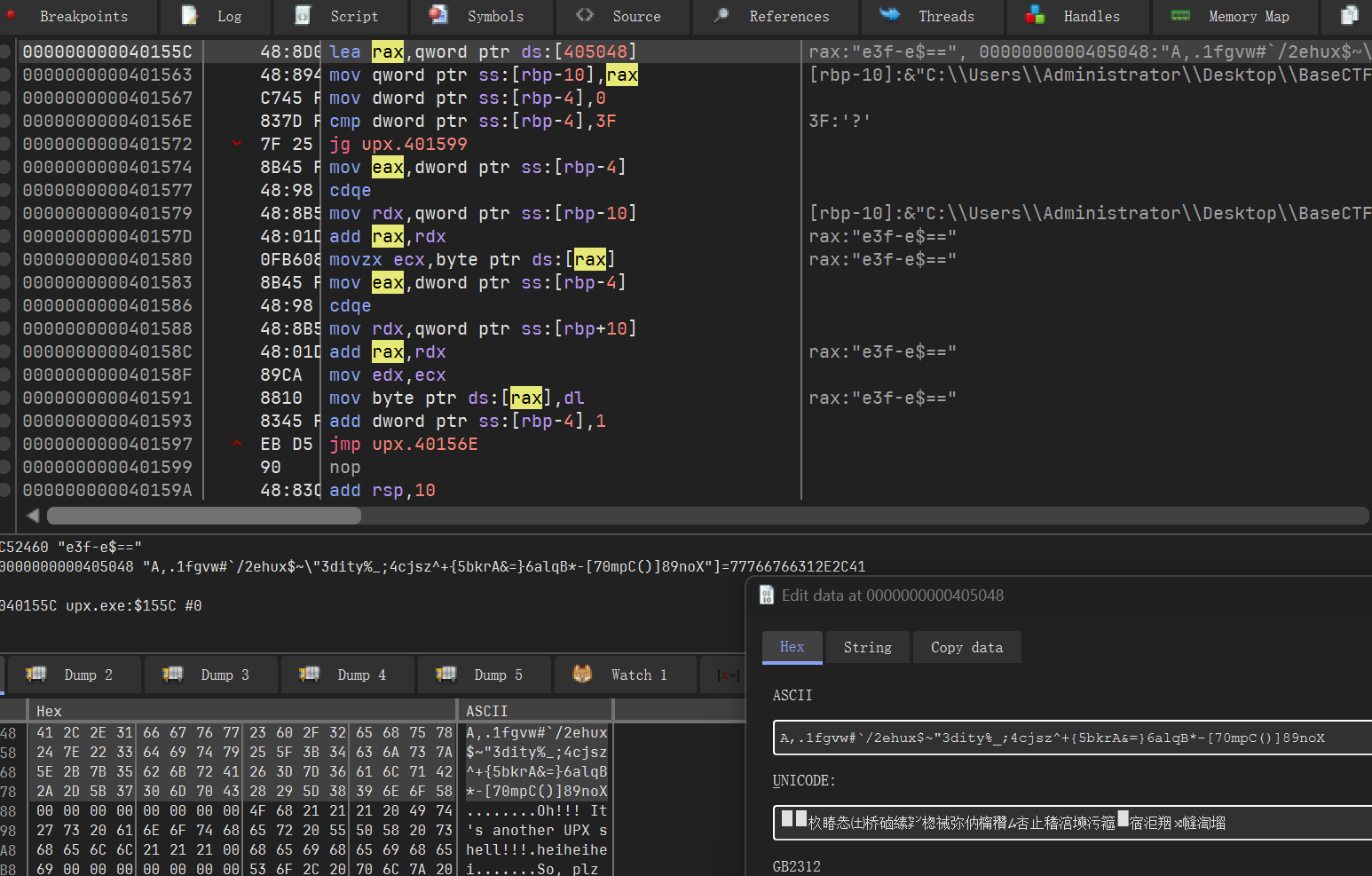

继续往下分析,xtea之后还有一个加密。

用了一个Bcrypt的加密,调API就可以解密。

#include <iostream>

#include <Windows.h>

int main()

{

HCRYPTPROV phProv;

HCRYPTHASH phHash;

HCRYPTKEY phKey;

const BYTE key[] = {

0xEA, 0x3E, 0xD4, 0x1C, 0x70, 0xCB, 0xD7, 0x47, 0x98, 0x5E, 0xCA, 0xDB, 0x53, 0x0C, 0x39, 0x2B

};

const BYTE MultiByteStr[] = {0xb, 0xaf, 0x51, 0x21, 0x9c, 0x52, 0x10, 0x89,

0x3f, 0x2c, 0x34, 0x30, 0x87, 0x13, 0xc1, 0x4c,

0xc1, 0x7f, 0x81, 0x6e, 0xba, 0xbd, 0xdf, 0x43,

0x1a, 0xf0, 0xd7, 0xde, 0x8e, 0x66, 0xb9, 0x7c };

DWORD pdwDataLen = 32;

if (CryptAcquireContextA(&phProv, 0LL, 0LL, 0x18u, 0xF0000000)

&& CryptCreateHash(phProv, 32771u, 0LL, 0, &phHash)

&& CryptHashData(phHash, key, 0x10u, 0)

&& CryptDeriveKey(phProv, 0x660Eu, phHash, 1u, &phKey))

{

CryptDecrypt(phKey, 0LL, 0, 0, (BYTE*)MultiByteStr, &pdwDataLen);

}

return 0;

/* Decrypted

2a b4 c1 74 d6 59 aa 05 73 10 7f 9c 40 49 99 62

3c 84 51 8f 3f 37 ab f1 0e fe 61 96 45 ad 41 6a

*/

}综上所述

from regadgets import *

encc = pack_dword(byte2dword(bytes.fromhex("""

2a b4 c1 74 d6 59 aa 05 73 10 7f 9c 40 49 99 62

3c 84 51 8f 3f 37 ab f1 0e fe 61 96 45 ad 41 6a

""")))

key = byte2dword(b"\xEA\x3E\xD4\x1C\x70\xCB\xD7\x47\x98\x5E\xCA\xDB\x53\x0C\x39\x2B")

r = b''

for i in encc:

result = xtea_decrypt(i, key, delta=0x114514, rounds=32)

r += dword2byte(list(result))

print(r)

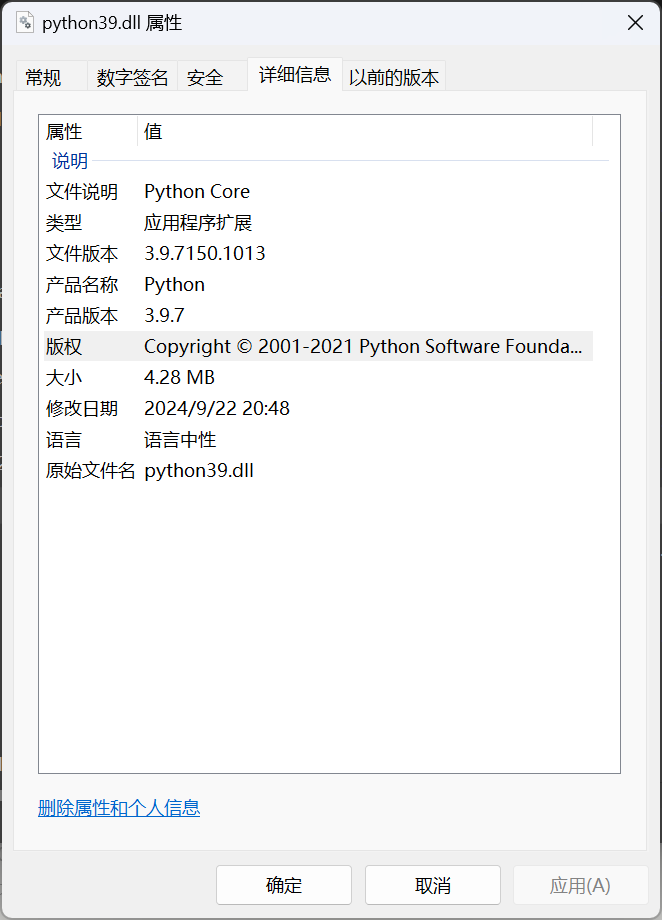

# L3HCTF{C0M_Th3C0d3_1s_FuN!!!!!!}丢一个Ctypes版本的(纯python解决)

from regadgets import *

from ctypes import *

lib_advapi32 = windll.LoadLibrary('advapi32.dll')

pfunc_CryptAcquireContextA = lib_advapi32.CryptAcquireContextA

pfunc_CryptCreateHash = lib_advapi32.CryptCreateHash

pfunc_CryptHashData = lib_advapi32.CryptHashData

pfunc_CryptDeriveKey = lib_advapi32.CryptDeriveKey

pfunc_CryptDecrypt = lib_advapi32.CryptDecrypt

phProv = c_uint64(0)

phHash = c_uint64(0)

phKey = c_uint64(0)

pdwDataLen = c_uint32(32)

if pfunc_CryptAcquireContextA(pointer(phProv), 0, 0, 0x18, 0xF0000000) == 0:

print("failed 0")

exit(0)

if pfunc_CryptCreateHash(phProv, 32771, 0, 0, pointer(phHash)) == 0:

print("failed 1")

exit(0)

key = b"\xEA\x3E\xD4\x1C\x70\xCB\xD7\x47\x98\x5E\xCA\xDB\x53\x0C\x39\x2B"

if pfunc_CryptHashData(phHash, create_string_buffer(key), 0x10, 0) == 0:

print("failed 2")

exit(0)

if pfunc_CryptDeriveKey(phProv, 0x660E, phHash, 1, pointer(phKey)) == 0:

print("failed 3")

exit(0)

correct = b"\x0B\xAF\x51\x21\x9C\x52\x10\x89\x3F\x2C\x34\x30\x87\x13\xC1\x4C\xC1\x7F\x81\x6E\xBA\xBD\xDF\x43\x1A\xF0\xD7\xDE\x8E\x66\xB9\x7C"

buf = create_string_buffer(correct)

pfunc_CryptDecrypt(phKey, 0, 0, 0, buf, pointer(pdwDataLen))

encc = pack_dword(byte2dword(buf.raw), padding=True)

r = b''

for i in encc:

result = xtea_decrypt(i, byte2dword(key), delta=0x114514, rounds=32)

r += dword2byte(list(result))

print(r)

# b'L3HCTF{C0M_Th3C0d3_1s_FuN!!!!!!}\xa0\xbf\xbc\xcf>\xb1\x194'